2025中國互聯網產業年會丨《中國互聯網產業綠色算力發展倡議》正式發布

2025-02-07

美創用戶專訪 | 精細化管理:醫療行業數據分類分級的策略與實踐

2025-01-10

容災演練雙月報|美創助力某特大型通信基礎設施央企順利完成多個核心系統異地容災演練

2025-01-10

國家級|美創、徐醫附院共建項目入選工信部《2024年網絡安全技術應用典型案例擬支持項目名單》

2024-12-20

全球數據跨境流動合作倡議

2024-11-22

存儲域

數據庫加密 諾亞防勒索訪問域

數據庫防水壩 數據庫防火墻 數據庫安全審計 動態脫敏流動域

靜態脫敏 數據水印 API審計 API防控 醫療防統方運維服務

數據庫運維服務 中間件運維服務 國產信創改造服務 駐場運維服務 供數服務安全咨詢服務

數據出境安全治理服務 數據安全能力評估認證服務 數據安全風險評估服務 數據安全治理咨詢服務 數據分類分級咨詢服務 個人信息風險評估服務 數據安全檢查服務近期,美創第59號安全實驗室監測到多起高度相似的勒索病毒事件,該勒索病毒通過RDP爆破、攻擊數據庫服務、應用程序1DAY漏洞等方式感染受害主機。一旦得手,病毒會在主機上加密文件進行勒索,加密文件后綴包括但不限于.rox、.wxr、.wxx、.weaxor等。

經分析,該勒索病毒為Weaxor家族。Weaxor家族為熱門勒索病毒家族--Mallox家族的新變種。Mallox勒索病毒自2021年出現,至今已實施多起臭名昭著的勒索事件。Weaxor家族作為Mallox家族的變種,自2024年底出現后迅速取代Mallox的主流地位,在多方權威分析統計報告中,Weaxor家族一直是2025年勒索病毒占比排行榜的月度“常勝冠軍”。

受害主機在感染Weaxor勒索病毒后,文件會被加密成.rox、.wxr、.wxx、.weaxor等格式。

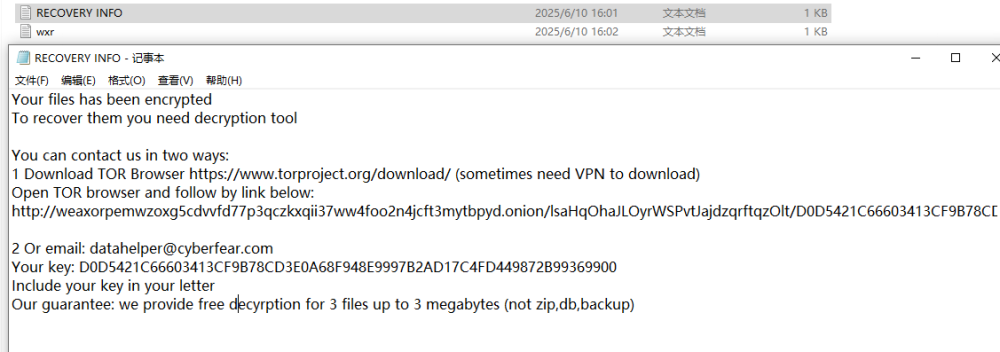

同時,病毒會釋放勒索信文件RECOVERY INFO.txt,勒索信內容如下:

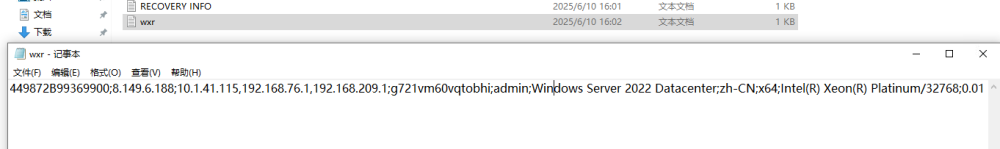

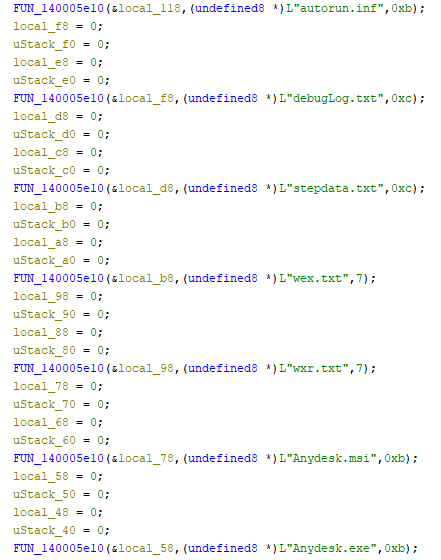

此外在加密器文件目錄下,還會生成一個wxr.txt文件,其中記錄了被勒索用戶的標志信息以及受害主機信息等。

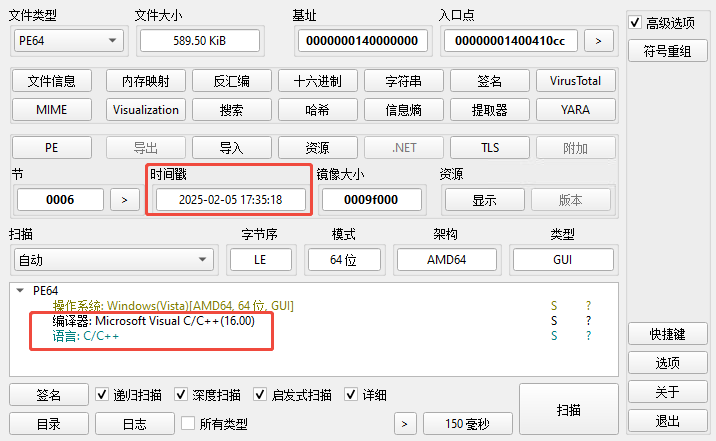

此次用于分析的Weaxor勒索病毒樣本為2025年2月份編譯的版本,其使用C++語言進行開發和編譯。

使用靜態分析工具對樣本文件進行分析,發現其行為如下:

1. 環境檢查:病毒運行后,首先檢查系統的語言,在特定語言環境下會直接退出程序,不進行加密勒索操作。

2. 信息收集:病毒會獲取操作系統、網卡、磁盤等信息。

3. 信息外傳:上述信息收集完成后會寫入到txt文件中,并發送至以下地址:http://193.143.1.139/Ujdu8jjooue/biweax.php

4. 破壞性操作:

·刪除注冊表項:猜測可能是為了防止受害主機上這些程序被安全監控軟件或者運維人員使用,造成勒索病毒無法正常進行或者勒索進程中斷,確保攻擊影響最大化。

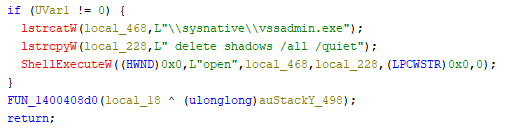

·刪除卷影副本

·設置白名單:設置不進行加密的白名單文件以及文件目錄

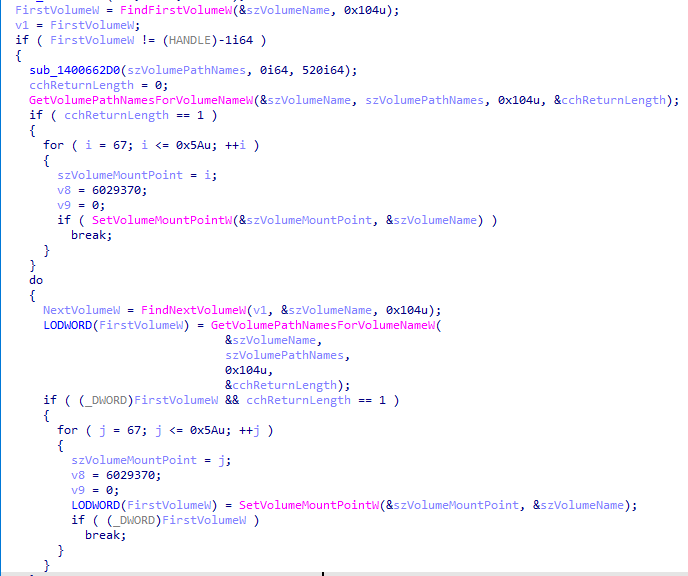

5. 文件加密:完成上述前置工作后,Weaxor勒索病毒樣本就會開始遍歷并掛載所有磁盤卷,讀取文件進行加密操作,并將除白名單外的所有文件命名為.wxr后綴。

一朝諾亞 終生免疫

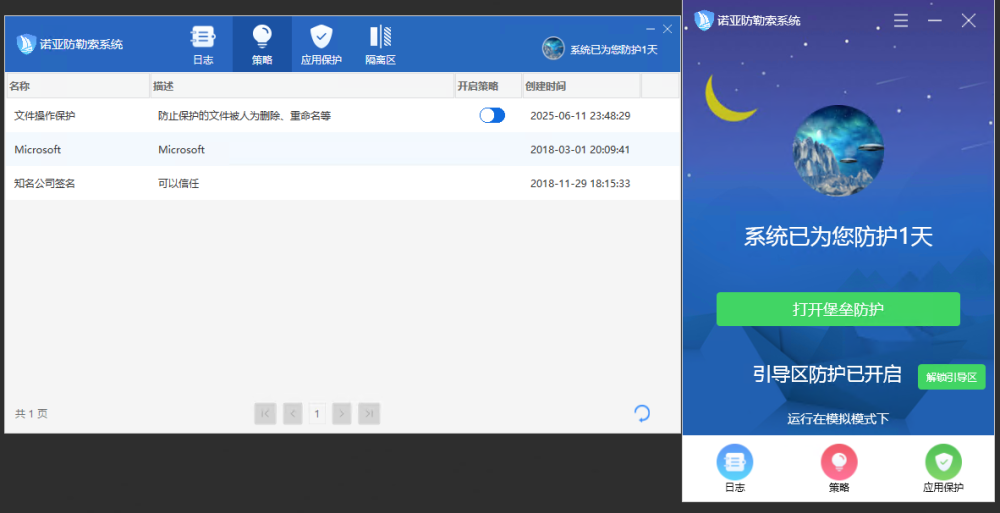

為有效應對已知或未知勒索病毒的威脅,美創通過對大量勒索病毒的深度分析,基于零信任原則,創造性地研發出針對勒索病毒的終端防護產品——諾亞防勒索系統。諾亞防勒索在不關心漏洞傳播方式的情況下,可防護任何已知或未知的勒索病毒。以下為諾亞防勒索針對Weaxor勒索病毒的實際防護效果演示:

諾亞防勒索可通過服務端統一下發策略并更新。默認策略可保護office文檔(如需保護數據庫文件可通過添加策略一鍵保護)。

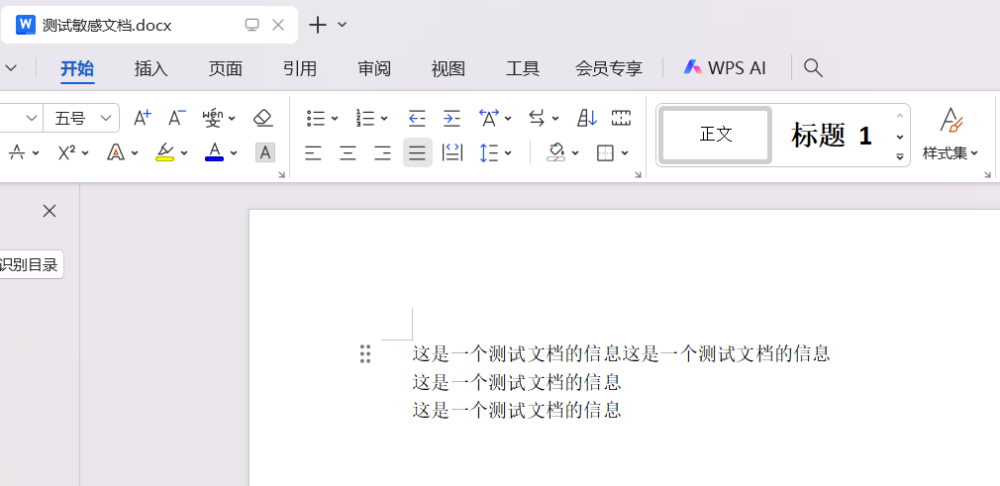

在test目錄下,添加以下文件,當服務器感染勒索病毒,該文件被加密,增加統一的異常后綴(如.wxr),且無法正常打開。

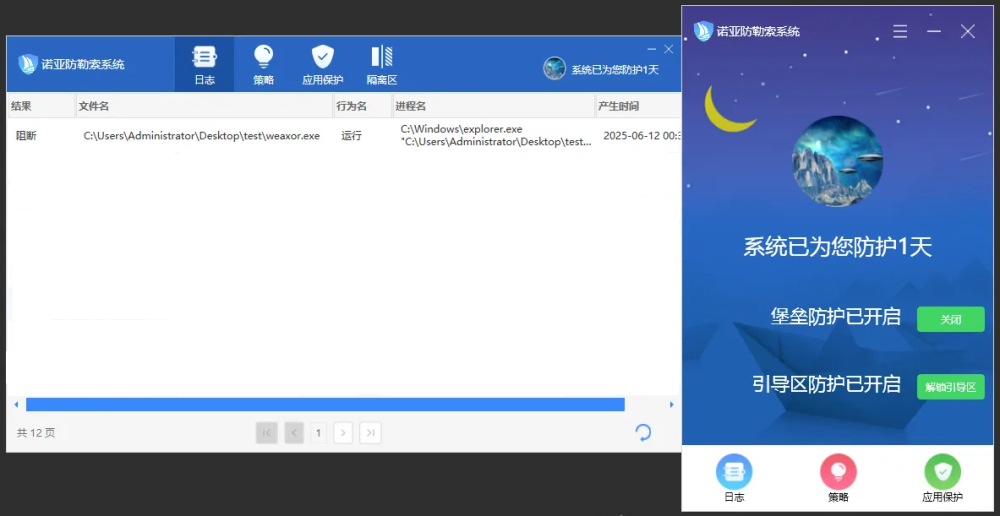

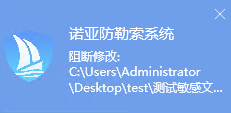

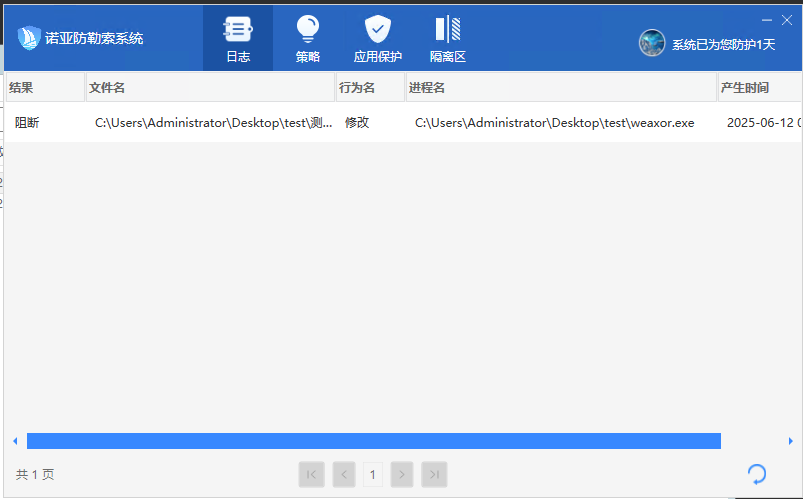

雙擊執行病毒文件,當勒索病毒嘗試加密被保護文件,即test目錄下的文件時,諾亞防勒索會立即彈出警告并攔截該行為。

檢查系統,可見test目錄下的被測試文件未被加密,可被正常打開,諾亞防勒索成功阻斷了惡意軟件的加密行為。

為全方位守護系統文件安全,諾亞防勒索提供「堡壘模式」。堡壘模式尤其適用于ATM機等極少更新的啞終端設備。一鍵開啟堡壘模式后,所有進入終端的可執行文件都將被阻止運行,有效阻斷任何新的應用程序運行,包括勒索軟件、已知勒索病毒、未知勒索病毒、挖礦病毒,達到諾亞防勒索的最強防護模式。

在堡壘模式下,嘗試執行該病毒文件,立刻被移除到隔離區,病毒運行被阻斷。